Development, Solution Support, Open Source

Individuelle Datenverarbeitung (IDV) / End User Computing (EUC) ist der eigenverantwortliche und freizügige Einsatz von PC-basierten Computerprogrammen durch die Mitarbeiter im Unternehmen als gewollte Alternative zur Unternehmens-IT, die den Mitarbeitern sehr wenig Freiraum lässt und kaum für ad hoc Operationalisierung von Anforderungen geeignet ist.Klar ist aber auch, dass die Regulatorik den Einsatz von IDV als äusserst kritisch beurteilt.

Das Thema ist daher prominent auf die interne Agenda zu setzen.

Das BSI stellt im aktuellen IT-Grundschutzkompendium konkrete Anforderungen zum Umgang mit IDV (APP.1.1.A10, „Regelung der Softwareentwicklung durch Endbenutzer“). Die Prüfpraxis deckt sich i.d.R. mit den Ansprüchen des BSI: (1) Die Anwendungen und deren Funktionsweisen sind angemessen zu dokumentieren, insbesondere um das Urheber-Knowhow für das Unternehmen zu erhalten.

Die zentrale IT, welche die Standard-Software zentral steuert und verbreitet, muss Kenntnis von der eingesetzten IDV haben. Es handelt sonst um Schatten-IT, deren Einsatz als Bedrohung der Informationssicherheit einzustufen ist. (2) Die zentrale Erfassung und Begleitung compliant zu unternehmensweiter Regulierung der Softwareentwicklung (schriftlich fixierte Ordnung) mitigieren die inhärenten Risiken.

(3) Die IDV als Kontrollobjekt im Internen Kontrollsystems (IKS) verdichtet den IDV-Einsatz prüfungssicher.

Der sichere und transparente Umgang mit IDV im gesamten Unternehmen wird ermöglicht durch praxisgerechte technische, organisatorische, prozessorientierte und strategische Maßnahmen.

Programmierung / ad hoc Solutions

C, VB/VBA, GambasPHP, Perl, Shell

relationale Datenbanken

Datenmodellierung, Anwendungsentwicklung, UtilisationSQL

MS SQL-Server und Access

MySQL, MariaDB

3W-Entwicklung

HTML, CSSJavascript, DOM

LAMP Environment Lösungen, Utilisation

Open Source

MediaWikiOTRS

i-doit

ILIAS

BAREOS

Nagios

Nextcloud

Solution Support

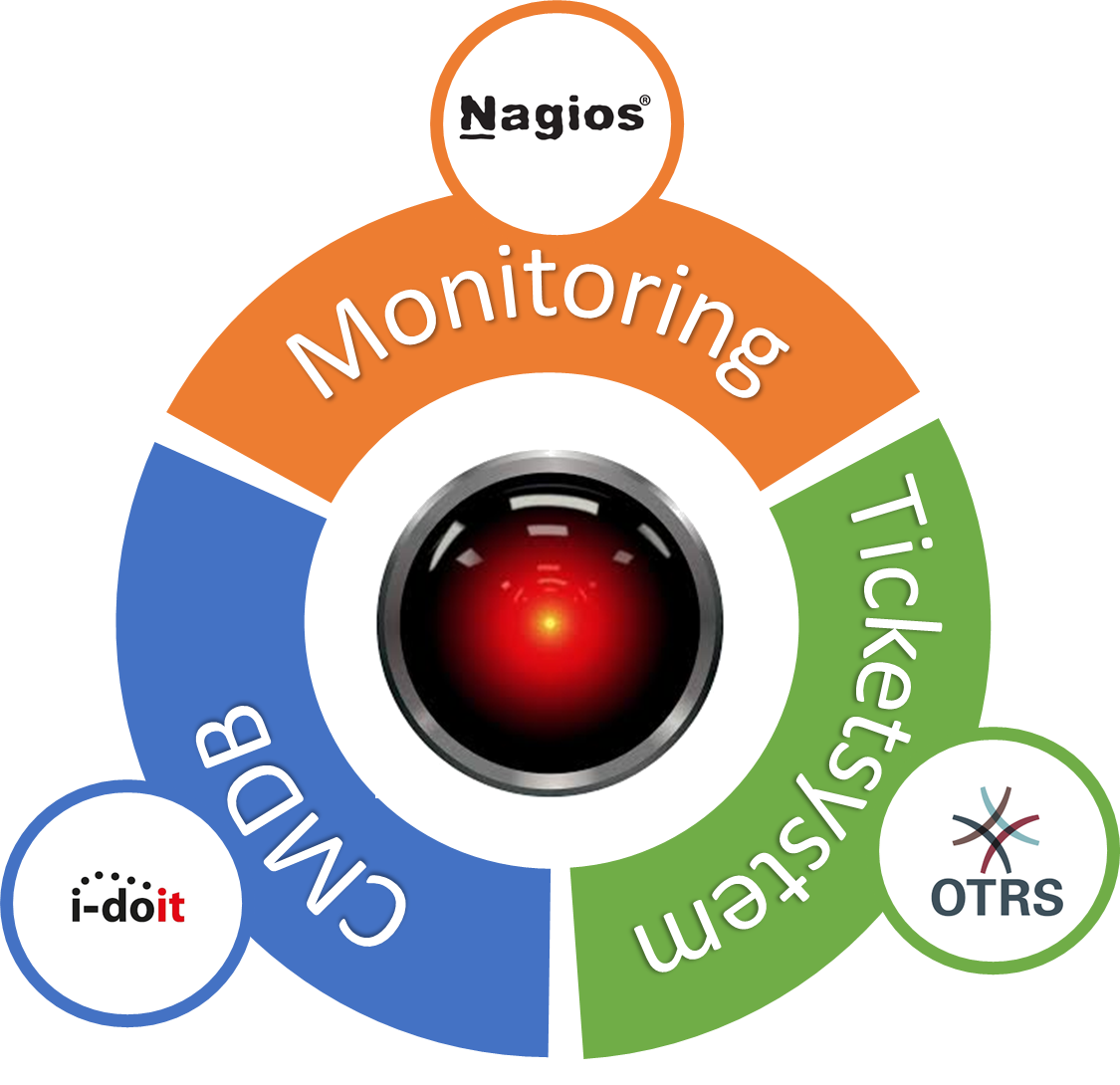

IT-Servicemanagement mit Open Source

Proprietäre ITSM-Angebote locken mit ihrem großen Funktionsumfang und der Bequemlichkeit der Interoperabilität: alle Informationen immer auf einen Blick, alles arbeitet Hand in Hand. Open-Source-Alternativen sind kostengünstiger, wenig komplex und schnell auszurollen. Aufeinander abgestimmt sind die Lösungen durch den optionale Modul „Process Management“ im OTRS der das auf Perl basierende Ticketsystem um eine mächtige Workflow-Engine erweitert, die komplexe Abläufe abbilden kann.

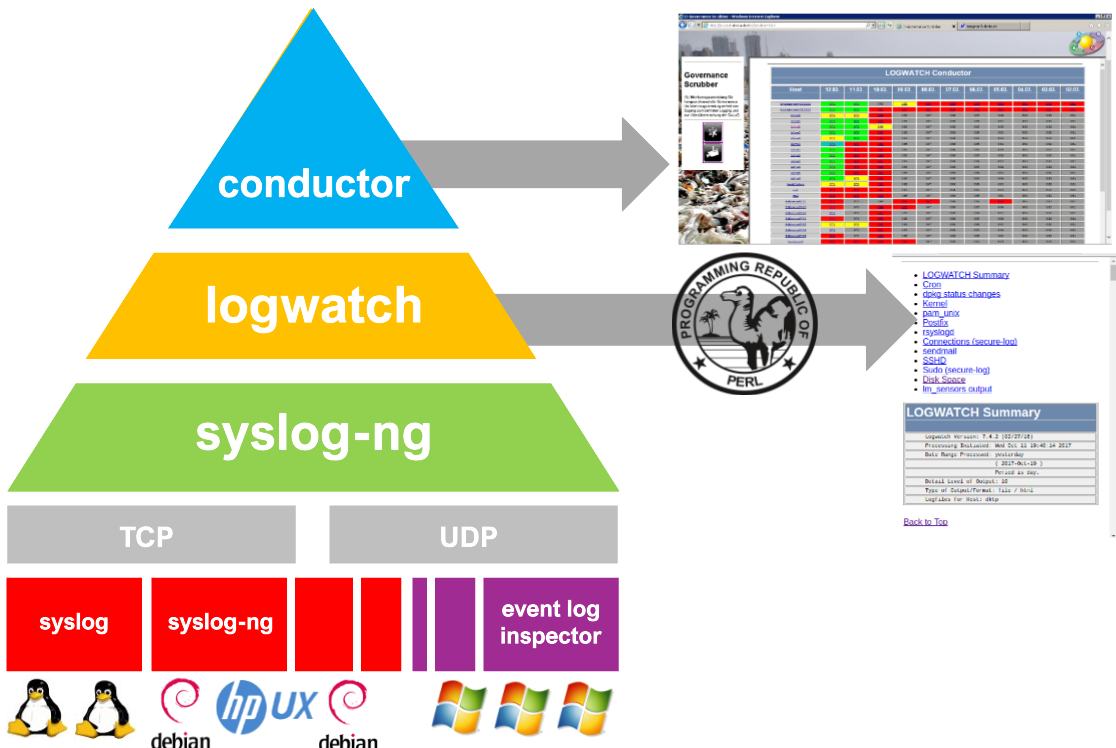

SIEM ohne Big Data für kleine und mittlere Infrastrukturen

Security und Eventmanagement leistet einen wesentlichen Teil zu Cybersicherheit der IT-Infrastruktur. Die dafür marktgängigen SIEM Lösungen gehen einher mit Big Data Security Analytics, sind in der Implementierung und im Betrieb technisch anspruchsvoll und strapazieren das IT-Budget.

Insbesondere für kleine und mittlere Infrastrukturen mit geringer Komplexität sind Open-Source-Alternativen kostengünstiger, weniger komplex und schnell auszurollen.

Hierfür werden Standard-Werkzeuge wie syslog, logwatch, und eigenentwickelte Frameworks verheiratet, die sowohl eine retrospektive Auswertung von Ereignissen ermöglichen, als auch eine Echtzeit-Signalisierung an ein geeignetes Monitoring (siehe ITSM) gewährleisten.

Beratung

Personalisieren, Migration, Entwicklung und Customizing, zugeschnitten auf Ihre Infrastruktur und Organisation. On premises auf eigenen Servern, auch vorkonfiguriert als Appliance, aber auch als SaaS Lösung mit Support-Paket.Training

Systematisch Vorbereitung auf Installation, Konfiguration und Einsatz durch konsequente und inhaltlich auf die Zielgruppe justierte Schulung, Transfer von Know-how und Awareness, Dokumentation.Support

Korrektur und Versionspflege, Vulnerability Service, Entwicklung von Agenten für das Monitoring, Compliance-Arbeit als Dienstleistung.